ここでは基本情報技術者試験の情報セキュリティの情報セキュリティ管理、マルウェアについて説明していきます。

用語

- 情報セキュリティの3要素:気密性・完全性・可用性

- 情報資産:資産として価値のある情報

- セキュリティバイデザイン:システムの企画・設計段階から情報セキュリティ対策を組み込む

- プライバシーバイデザイン:システムの企画・設計段階から個人情報保護の仕組みを組み込む

- リスクマネジメント:リスクを組織的に管理していくこと、リスクアセスメントとリスク対応に大別される

- 情報セキュリティポリシ:組織内の情報セキュリティを確保するための方針や体制、対策等を包括的に定めた文書

- 脅威:情報資産に攻撃や危害を加えて業務遂行に良くない影響を与える原因となるもの

- マルウェア:悪意を持って作成された不正なプログラムの総称

- BYOD:私物のPCやスマートフォンなどの情報端末を業務に利用すること

- ウイルス対策ソフト:マルウェアを検知してコンピュータを脅威から守り、安全性を高めるソフトウェア総称

情報セキュリティと情報資産

情報セキュリティ:目的としは情報の機密性・完全性・可用性を維持することであり、情報セキュリティマネジメントの国際規格であるISO/IEC27000シリーズにおいて、以下のように定義されています。

- 機密性(Confidentiality):認可された者だけが情報をサクセス、使用できる特性

- 完全性(Integrity):情報、処理方法が正確、完全である特性

- 可用性(Availability):認可された者が要求したときにいつでもアクセス、使用ができるという特性

他にも以下の4つの要素も加えることがあります。

- 真正性:偽造やなりすましではなく、主張するとおりの本物であるという特性

- 信頼性:意図したとおりの結果が得られるという特性

- 責任追跡性:だれが関与したかを追跡できるような特性

- 否認防止:後で自分ではないと否定されないようにする特性

情報資産:顧客情報や人事情報などの資産として価値のある情報を情報資産といい、これに対して攻撃や危害を加えて業務遂行に良くない影響を与える原因となるものが脅威(後述)です。脅威は情報資産や管理策に内在している脆弱性をついてくるため、情報セキュリティ対策が必要となります。

また、システムの企画・設計段階から情報セキュリティ対策を組み込む考え方をセキュリティバイデザイン、システムの企画・設計段階から個人情報保護の仕組みを組み込む考え方をプライバシーバイデザインといいます。システムが出来上がってから考える場合と比べて、手戻りが少なく低コストで、保守性の向上が見込めるという利点があります。

リスクマネジメント

組織の情報資産の脆弱性を突く脅威によって組織が損失を被る可能性のことをリスクといい、リスクをできるだけ小さくすることが情報セキュリティを高めることに繋がります。また、リスクを組織的に管理していくことをリスクマネジメントといい、リスクアセスメントとリスク対応に大別されます。

・リスクアセスメント:情報資産に対するリスクを分析・評価し、リスク受容基準に照らして対応が必要かどうかを判断していくことであり、以下の3つのプロセスを順に実施します。

- リスク特定:保護すべき情報資産において組織に存在するリスクを洗い出す

- リスク分析:リスクの発生確率と影響度からリスクレベル(資産価値・脅威・脆弱性の大きさで決まる)を算定する

- リスク評価:リスクレベルとリスク受容基準を比較してリスク対策が必要かを判断する(リスクレベルによって優先順位をつける)

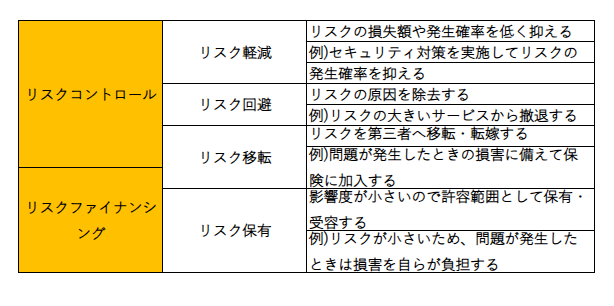

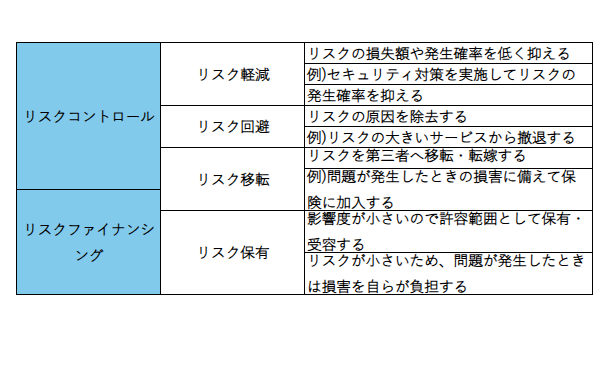

・リスク対応:リスク評価を受けて実際にどのようなリスク対応を選択するかを決定することであり、リスクの発生確率や大きさを小さくする方法であるリスクコントロールと損失を補填するために金銭的な手当てをする方法であるリスクファイナンシングとに以下のように大別されます。

情報セキュリティポリシ

組織内の情報セキュリティを確保するための方針や体制、対策等を包括的に定めた文書のことを情報セキュリティポリシといい、一般的に基本方針、対策基準、実施手順の以下の3つで構成されます。

- 基本方針:情報セキュリティに関する基本的な方針を定めたもの

- 対策基準:項目ごとに遵守すべき行為や判断を記述したもの

- 実施手順:具体的にどのような手順で実施していくのかを示したもの

情報セキュリティ基本方針:組織のトップが情報セキュリティに対する考え方や取り組む姿勢を組織内外に宣言するものをいい、策定する上での参考として経済産業省が策定した情報セキュリティ管理基準があり、情報セキュリティマネジメントの基本的な枠組みと具体的な管理項目が規定されています。また、プライバシポリシ(個人情報保護方針)を定めて組織で扱う個人情報の扱い方について規定を設けることをもあります。なお、企業や官公庁などに設けるセキュリティ対策チームのことをCSIRT(Computer Security Incident Response Team)といいます。

ISMS適合評価制度:組織における情報セキュリティに対する取り組みに対してISMS認定基準の評価事項に適合していることを特定の第三者が審査して認定する制度であり、国内においてJIS Q 27000シリーズがISMSの規格となっています。また、ISMS(Information Security Management System)は情報セキュリティマネジメントシステムと訳されます。

脅威

情報資産を脅かす脅威は、物理的脅威、人的脅威、技術的脅威に分けられ、それぞれの説明が以下になります。

- 物理的脅威:地震や洪水、火災、落雷(停電)などの災害による機器の故障や侵入者による物理的破壊や妨害行為などによる脅威です。

- 人的脅威:操作ミスや紛失、内部関係者による不正使用、怠慢など人による脅威のことであり、人の心理の隙をついて機密情報を入手することをソーシャルエンジニアリングといいます。例えば、画面ののぞき見たり、緊急事態を装ってパスワードを聞き出したりなどの行為があります。対策としては、離席時に画面をロックするクリアスクリーンや書類が盗まれてもわかるように机を整理しておくクリアデスクなどが挙げられます。

- 技術的脅威:情報漏洩やデータ破壊、盗聴、改ざん、なりすまし、消去など、コンピュータウイルスやサイバー攻撃などのIT技術を使った脅威です。

不正行為は機械、動機、正当化の3つの条件が揃うときに行われるという不正のトライアングル理論が有名であり、対策としては実施者と承認者を別の人にしたり(職務分掌)、セキュリティ教育を行ったりすることでこの条件が揃わないようにすることが重要です。

マルウェア

悪意を持って作成された不正なプログラムの総称をマルウェアといい、コンピュータウイルスと呼ばれることもあります。以下がマルウェアの例になります。

- マクロウイルス:ワープロソフトや表計算ソフトなどのマクロ機能を悪用する

- ワーム:ネットワークやUSBメモリなど持ち運べる記憶媒体を媒介して自ら感染を広げる自己増殖機能を持つ

- ボット:ウイルスに感染したPCをインターネットなどのネットワークを通じて外部から操る(外部から悪意のある命令を出すサーバをC&Cサーバという)

- トロイの木馬:有益なソフトウェアに見せかけて特定の条件になるまで活動せずに待機した後に悪意のある動作をする

- スパイウェア:利用者の意図に反してPCにインストールされて利用者の個人情報やアクセス履歴などの情報を収集する

- ランサムウェア:勝手にPCのファイルを暗号化して読めなくし、戻るためのパスワードと引き換えに金銭を要求する

- キーロガー:キーボードの入力履歴を不正に記録し、利用者IDやパスワードを盗み出す

- ルートキット:バックドア(正規のアクセス経路ではなく侵入するために仕組んだ裏口のアクセス経路)を作り、侵入の痕跡を隠蔽するなどの機能を持つ不正なプログラムやツール

私物のPCやスマートフォンなどの情報端末を業務に利用することをBYOD(Bring Your Own Device)といい、私物を利用するため、ウイルス感染や情報漏洩への対策としてBYODを使用する際のルールを定めておく必要があります。

情報システム部門の許可を得ずに私物のPCやスマートフォンや社外のクラウドサービスなどを業務に使うことをシャドーITといいます。また、企業が社員などに貸与するスマートフォンの設定やアプリケーションを一元管理する仕組みがMDM(Mobile Device Management)です。

ウイルス対策ソフト:マルウェアを検知してコンピュータを脅威から守り、安全性を高めるソフトウェア総称であり、既知ウイルスのシグネチャコード(ウイルスを識別する特徴的なコード)を記録したウイルス定義ファイル(パターンファイル)を持っていますが、常に最新の状態を保つことが必要になります。主なウイルス検出方法が以下になります。

- パターンマッチングの方式:検査対象と既知ウイルスのシグネチャコードと比較してウイルスを検出するが道のウイルスは検知できない

- ビヘイビア方式:サンドボックスと呼ばれる仮想環境で実際に検査対象を実行して、その挙動を監視することでウイルスを検出する、未知のウイルスも検知できるが誤認知もある

まとめ

以上が基本情報技術者試験の情報セキュリティの分野である、情報セキュリティ管理、マルウェアについての説明でした。

コメント